Краткая история

Компания AnyDesk Software GmbH была создана в 2014 году, на территории Германии. Сейчас они открыли свои представительства (дочерние) еще и на территории:

- Китая.

- США.

Компания относительно молодая, и вместе с тем, своим единственным клиентским приложением им удалось заработать неплохие деньги. Приложение AnyDesk является проприетарным. Оно обеспечивает удаленный доступ по кроссплатформенной схеме. Функционал не ограничивается одним лишь удалённым доступом, программа позволяет:

- Использовать VPN.

- Передавать файлы.

- Управлять всеми функциями другого устройства.

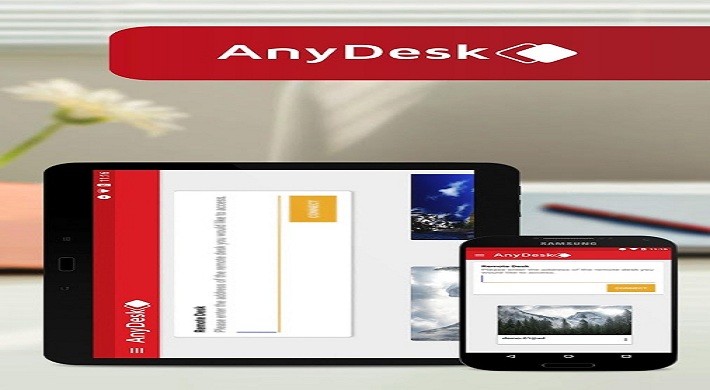

На данный момент утилита поддерживает платформы Mac OS, Windows и Linux. Кроме того, они поддерживают Raspberry (проект микро-компьютеров), Free BSD, Android и iOS соответственно. Через 4 года с момента создания компании и утилиты, они получили финансирование в размере 6.5 миллионов евро. Позже (в 2020 году) они получат еще 20 миллионов долларов в виде инвестиций.

Технических подробностей в этой публикации будет достаточно много. Приложение AnyDesk работает с видеокодеком DeskRT.

Видеокодек DeskRT является проприетарным. И именно на этот кодек разработчики изначально и сделали ставку. По сути, они начали выстраивать свою маркетинговую кампанию именно на том, что программа работает очень быстро.

Суть видеокодека в том, что передается не всё изображение с экрана целиком, а лишь актуализированные участки. А это, как показала практика, позволяет сэкономить расходы на трафик, снизить задержки и увеличить скорость работы утилиты. Показатели скорости сравнивали с другими RDP. Измерения проводились на самом первом этапе разработки. И разумеется, утилита оказалась самой скоростной, среди таких конкурентов как GRD или Team Viewer.

Что же такое RDP? Надо разобрать этот вопрос отдельно, так как на данный момент таким термином обозначают любые программы удалённого доступа. Но изначально, RDP это обычный протокол.

Что такое RDP и с чем его едят. Книга рецептов удаленного доступа

RDP это аббревиатура удалённого доступа, расшифровывающаяся как Remote Desktop Protocol. Это проприетарный протокол, который был позаимствован у телекоммуникационной компании Polycom. Изначально этот протокол был нужен исключительно для обеспечения доступа между:

- Пользователем.

- Сервером.

Протокол позволил запустить отдельный сервис для терминального подключения. Кстати, на данный момент, клиентские приложения для этого протокола есть практически на всех популярных платформах. Даже на мобильных платформах, которые уже давно не используются, вроде Symbian. Впрочем, в один протокол всё не упирается. Потому что существуют и другие протоколы для обеспечения удалённого доступа, например RFB. На этом сейчас останавливаться не будем.

В общих чертах, если вы можете разобраться в том, как работает RDP, вы получаете расширенные возможности для работы с удаленным оборудованием. Ведь инструментарий протокола позволяет:

- Отслеживать рабочий стол.

- Использовать ресурсы другого ПК.

- Подключать к другому компьютеру разного рода периферийные устройства и т.п

Чтобы протокол работал, у компьютера должен быть хоть какой-нибудь внешний IP-адрес. Статический или динамический, не так уж важно.

Если внешнего протокола нет, что должна быть техническая возможность перебрасывания порта с маршрутизатора, на котором есть внешний IP-адрес.

Кстати, серверы с поддержкой RDP есть даже для работы в системе 1С. В своё время, на таких серверах даже разворачивали полноценное рабочее пространство для пользователей.

Правда, чистый RDP многими критикуется. И можете не сомневаться, тут есть место для критики. Да и увеличенный трафик по этому протоколу устраивает не всех. И вместе с тем, протокол до сих пор активно используется в разных системах удалённого доступа. Еще надо сказать о том, как перехватываются сеансы RDP. Тут мы уже переходим в сферу информационной безопасности. Фактически, возможность перехвата сессий по этому протоколу стала известна еще в 2011 году.

Практический подход к взлому RDP

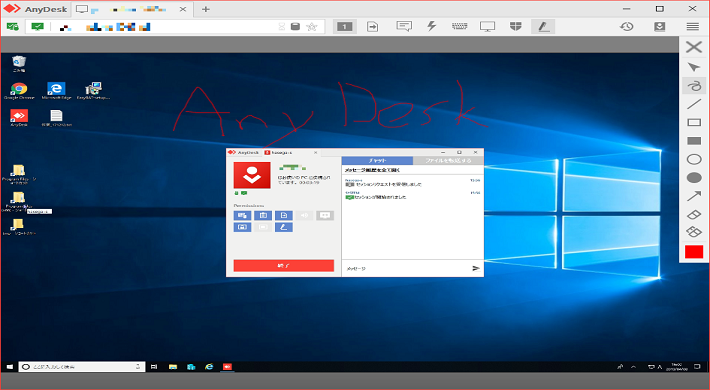

Для перехвата другого сеанса удалённого доступа придётся получить специальное разрешение на полный контроль. Учтите, не все способы будут работать, если целевой сеанс вообще принадлежал другому пользователю. Самое смешное это то, что в процессе использования этой схемы, пользователя не будут просить выйти из учетной записи. Пользователя просто "выбрасывают" из сеанса, без отдельных предупреждений.

С вектором атаки нужно разбираться отдельно. Фактически, привилегированный пользователь может перехватывать любой текущий сеанс другого пользователя, без данных об учетной записи жертвы. Тут нужны права NT Authority System. Кстати, сеанс терминальной службы в такой ситуации вовсе не обязательно должен быть подключен. Атака работает даже с отключенным статусом. По сути, любой локальный администратор может перехватывать сеансы, и получать доступ к:

- Сеансу доменного администратора.

- Любым документам, которые еще даже не были сохранены.

- Любым приложениям и системам, которые использовались жертвой.

Ремарка: важно понимать, что вся эта информация находится в открытом доступе еще в 2016 году. И последующие обновления Windows отчасти видоизменили схему атаки. Поэтому, мы не раскрыли для вас действительно работающую схему атаки на удаленный сеанс RDP. Всё описанное здесь, используется лишь для ознакомления и не является руководством к действиям.

Сценарий такой атаки на удаленный сеанс может быть практически любым. Предположим, что у нас есть банковский служащий, с правами доступа к биллингу. И у него есть учетные данные для входа в систему. Предположим, что гипотетический банковский служащий пришел на работу, авторизовался в системе биллинга и начал работать. Но у банковского служащего есть время обеда. Он блокирует свой компьютер и отправляется на обед.

Один из системных администраторов может добраться до компьютера этого банковского служащего, и открыть учетную запись администратора.

По идее, учетная запись администратора не должна иметь доступ к самой системе биллинга. Вот только команды системному администратору никто не ограничил. Поэтому на практике, одного наличия встроенных команд администратору уже хватит, чтобы перехватить доступ к биллинговой системе. И теперь, системный администратор (или лицо получившее доступ к его учетной записи), сможет сделать всё что угодно в рамках биллинга. При том, что тут даже есть учетная запись прикрытия (это аккаунт банковского служащего).

Важно понимать, что сценариев подобного рода может быть очень много. И главное, злоумышленник осуществляет всё это не внедрённым, а стандартным инструментарием.

Важно понимать, что RDP это не панацея. Преступник может работать удалённо, даже если не получил доступ к серверу. Более того, могут быть использованы эксплойты похожие на Win32K.

Возможности практически неограниченный. Преступник может подключаться вообще к любой сессии. В отдельных сценариях даже аутентификация не потребуется. Преступник может перемещаться по всей сети. Если атака была спланирована с учетом инфраструктуры конкретной компании, то расставленные ограничения и "флажки" могут просто не сработать. А это, даже в краткосрочной перспективе может привести к серьезным последствиям.

Даже заблокированные сеансы удаленного доступа снимаются очень просто. Что мы продемонстрировали на сценарии, который описан выше. Сессия остается активной.

И даже полностью отключенные сеансы удаленного доступа могут быть активированы извне. Иными словами, если кто-то вышел из системы 5 дней назад, злоумышленник сможет активировать уже завершенный сеанс.

Anydesk официальный сайт

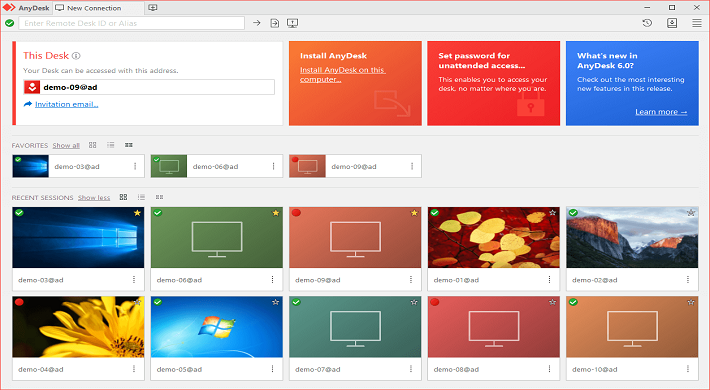

Официальный сайт программы находится по адресу https://anydesk.com. На главной страничке нам предлагают базовый функционал:

- Общение и совместная работа через систему удалённого доступа.

- Отсутствие задержек.

- Высокая частота кадров.

- Наличие технической поддержки.

- Администрирование целой группы удаленных устройств.

- Работу с серверами.

В качестве преимущества, потенциальным пользователям предлагается динамическая схема производительности. Вы можете проводить разнообразные веб-конференции и кастомизировать своё приложение. Судя по всему, вы можете использовать программу даже с собственным логотипом. Это достаточно необычная функция для RDP-программ подобного вида. И вместе с тем, это преимущество можно обратить и в недостаток.

Мошенники могут использовать кастомизацию себе во благо. Ведь достаточно просто сделать целый набор фирменных логотипов и кастомизировать утилиту. И жертва будет пребывать в уверенности. В этом контексте, даже "триггер опасности" может не сработать. Ведь если вы знаете о том, что кто-то пытается навязать вам программу удаленного доступа, вы будете вести себя предельно осторожно. Если программа кастомизирована, то вы сразу и не поймете, что за программное обеспечение предлагает вам злоумышленник.

По нашему мнению, возможность кастомизации и стала одной из причин, по которой программа стала столь популярна у разного рода мошенников. Это к вопросу о том, почему брокеры пользуются анидеском. Безопасность гарантируется системой шифрования TLS 1.2. В качестве преимущества упоминается еще и расширенный функционал для работы с файлами, внутри удалённого сеанса. Кроме того, всем пользователям приложения предлагают бесплатные обновления.

Разработчик приложения обещает полноценную дистанционную поддержку. Эта возможность доступна как для начинающих предпринимателей, так и для крупных компаний. В теории, любой поставщик программного обеспечения может использовать АниДеск для того, чтобы быстро решать любую проблему у своего клиента.

Кроме того, нам предлагают систему перекрестной совместимости. Иными словами, через AnyDesk вы можете управлять любыми устройствами на самых популярных операционных системах. При этом, каждая версия программы для конкретной платформы, совместима со всеми остальными.

И это один из недостатков, в контексте информационной безопасности. Просто представьте себе, что злоумышленник получает возможность разбрасываться утилитой, которая с вероятностью в 99% запустится на компьютере или любом другом устройстве жертвы. Для развертывания системы удаленного доступа можно использовать пакет MSI. С помощью этого программного пакета, вы можете установить приложение для удаленного доступа сразу для всех терминалов сети.

О вопросах безопасности утилиты AnyDesk

И вот тут надо разобраться для начала с основной их рабочей технологией.

Использует в Ани Деск криптографический протокол TLS (Transport Layer Security). До этого, повсеместно применялся уже знакомый многим SSL. На данный момент протокол TLS применяется для:

- IP-телефонии.

- Сервисов электронной почты.

- Мессенджеров.

Сам протокол необходим для того, чтобы обеспечить целостность данных в процессе передачи. И конфиденциальность тут стоит не на последнем месте. Главное, чтобы защита соединения через TLS соответствовала нескольким признакам, или одному из них:

- Канал передачи будет надежным, если каждое переданное сообщение будет проходить проверку целостности.

- Идентификация клиентов может подвергаться аутентификации (криптографического характера).

- Соединение является частным и безопасным (симметричная криптография).

По сути, ключи для симметричного шифрования по TLS должны шифроваться уникально, для каждого отдельного соединения. И фактически, общий ключ должен быть сформирован еще до начала сеанса. Между клиентом и сервером устанавливаются своеобразные "договорённости" на тему того, какие криптографические ключи будут использованы. Согласование тут является обязательным процессом, без него ничего сделать не удастся.

Кстати, сам протокол TLS базируется на очень старых спецификациях SSL. В фундамент этого протокола положили спецификации SSL, которые разрабатывались в 1994.

Этот протокол используется в утилите Any Desk. Правда используется здесь ассиметричная система шифрования, под названием RSA 2048. А все соединения должны быть защищены при помощи DHE.

На базе программы развернули возможность двух-факторной аутентификации. Иными словами, вы можете авторизоваться при помощи двойного подтверждения. Это не только логин с паролем, но еще и введение одноразового пароля.

Если нужно сохранить конфиденциальность, вы можете использовать функцию затемнения экрана. Это пригодится для тех ситуаций, когда вы находитесь не дома. Ведь в офисе кто-то тоже может подсматривать за вашим экраном. А этого допускать нельзя, особенно если вы работаете с документами, которые составляют часть коммерческой или корпоративной тайны.

В программе используется система модального списка приоритетных пользователей. Что это значит? Обычно, пользователей можно разграничивать по белым и черным спискам. Те кто в первом, могут подключиться. Те кто во втором, получить доступ к общей рабочей среде не могут. В AnyDesk применяют систему белых списков. Если вы добавили пользователя в листинг, то он сможет к вам подключиться. Если не добавили, то любые его попытки будут автоматически отклоняться.

Правда надо понимать, что человеческий фактор тут играет особую роль. Ведь преступник может убедить жертву внести его в белый список. И весь смысл списков будет утерян. Человеческий фактор это то, перед чем падают даже самые защищённые и распределённые системы. Важно это понимать. При подключении пользователя, вы можете определить диапазон его возможностей. Например, вы можете просто продемонстрировать экран. И в этом случае, человек подключившийся к вам, будет просто лицезреть ваш экран. И не сможет использовать устройства ввода. И в буфер обмена человек не попадёт.

О лицензиях и оплате

На деле, вы можете Анидеск скачать бесплатно. Однако, издатель неспроста разграничил свои предложения. Есть бесплатная демонстрационная версия. Ее вы можете скачать бесплатно. Правда эта версия программы будет работать лишь в режиме ознакомления. А значит, вы не получите доступ ко всем функциям. Именно поэтому на официальном сайте есть расширяемая лицензия для юридических лиц. Все предельно просто:

- Маленьким компаниям достаточно базового функционала.

- Крупным компаниям нужна полноценная система удаленного доступа.

Поэтому компания, разработавшая эту программу, предлагает несколько лицензий. Если у вас небольшая компания, покупаете базовую лицензию. Если у вас крупная корпорация, можете воспользоваться полной версией. Система оплаты тут предельно простая. Вы будете платить только за те места, которые активно. А уж кто этими удаленными рабочими местами пользуется, не так уж и важно.

Для личного пользования утилита бесплатна. Это стандартная схема, которой пользуются и конкуренты (тот же Team Viewer).

Для решения задач по администрированию, представители Any Desk предлагают сразу пакет возможностей. Вы можете использовать систему управления контактными данными. В системе есть своеобразная "адресная книга пользователей". В этой адресной книге вы можете отслеживать другие контакты пользователей, не подключаясь к ним.

Есть и встроенная панель администратора. Через эту панель вы можете управлять лицензиями, настраивать сеансы и собирать логи (журнал). Есть функция экспорта данных по конкретной сессии. А еще можно выставлять счета за использование.

Вся отчетность о сеансах реализована через REST API. Через эту же систему можно выставлять счета за использование программы в автоматическом режиме.

Ну и как мы уже сказали выше, разработчик позволит персонализировать клиентскую программу. Более того, через Ани Деск можно даже перезагрузить компьютер в удаленном режиме. Ранее это было недоступно. Впрочем, сама система удаленной перезагрузки отработана еще не до совершенства. Ведь мало передать в клиентское приложение инструкции после включения. Иногда всего одна ошибка подключения к интернету, может просто исключить возможность возобновления работы в удалённом сеансе.

О корпоративной версии программы Any Desk

Корпоративная версия нужна для использования в компаниях. Иными словами, это версия приложения не для физических, а для юридических лиц.

Здесь вам предлагают:

- Полноценную серверную среду.

- Улучшенную систему безопасности.

- Ограничения для несанкционированного доступа.

Для поиска и хранения данных через БД, предлагается фирменный расширенный API.

Одно из расширений позволяет кастомизировать клиентское приложение, чтобы хвастаться перед своими партнерами. Кроме того, в рамках сервера Any Desk вы можете разместить свою собственную сеть.

В общих чертах, версия Enterprise является кастомизируемым конструктором. Платным конструктором.

И давайте сразу разберемся с ценами. Сразу скажем о том, что стоимость лицензий актуальна только на момент размещения публикации. Впоследствии, стоимость может поменяться.

Итак, для фрилансеров и малого бизнеса предлагается лёгкий тариф. Это 8.5 евро за месяц. Да, тут используется схема абонентской платы. Ну и не стоит забывать о том, что счёт выставляется сразу за год. На минимальном тарифе вы получаете возможность работы в 1 сессию и с 1 устройства. Профессиональный тариф продается уже за 17 евро в месяц. Вы можете использовать несколько сессий. Ну и количество подключенных устройств тоже увеличивается.

Ну а тариф Power позволяет использовать сразу несколько устройств. За это придется платить 42 евро в месяц. Количество сессий тут не ограничено.

В чем же смысл покупки лицензии? Если вы обычное физическое лицо, то ничего покупать не надо. У компаний же такой свободы действий нет.

Для начала разберемся с возможностями, которые доступны для всех пользователей.

Функционал и тарификация

Итак, для всех версий доступна система обновлений. Что это значит? Всё предельно просто. Вы получите все обновления бесплатно:

- С минимальным тарифом.

- Со средним тарифом.

- С самым дорогим тарифом.

Совместимость приложений с устаревшими версиями тоже работает для всех пользователей. И возможность коммерческого использования не ограничивается. Количество рабочих станций актуально на данный момент, для всех тарифов. А еще вы можете управлять компьютером со смартфона без каких-либо ограничений. В обратную сторону программа тоже работает. Вы можете передавать файлы. И работать с аудио и видеопотоком без ограничений. Есть система удаленной печати. Доступны интерактивные доски и автоматический поиск по базам данных.

Всё, на этом общедоступный функционал и ограничивается. И далее, начинается система разграничений.

Всё нижеперечисленное не будет доступно на минимальном тарифе. Только на среднем и максимальном. Это адресная книга и отсутствие ограничений по количеству устройств. Еще вам предлагается настраиваемый псевдоним. С его помощью вы создаете в базе данных собственную классификацию по пользователям.

Регистрация сеансов тоже доступна только на среднем и максимальном тарифах. Это нужно для того, чтобы выставлять счета другим пользователям. Кстати, работать с фирменным журналом сеанса на минимальном тарифе вы тоже не сможете.

Пользователи могут разворачивать установку сразу на нескольких машинах и настраивать клиент на всех тарифах, кроме минимального.

А вот одновременные сессии (в неограниченном количестве) и пространство имен можно использовать только на максимальном тарифе.

Количество активных устройств на максимальном тарифе ограничивается числом в 3 машины. Чтобы получить дополнительные сеансы, вам придется выложить 100 евро. 100 евро за каждый отдельный сеанс. Но это абонентская плата в год, а не единоразовая или ежемесячная. Если вы не хотите ограничений для числа параллельных сессий, то придется уже выложить 200 евро в год и это для одного устройства.

Важно понимать, что техническое сопровождение для коммерческих клиентов, это отдельный способ заработка. Поэтому вы можете выбрать один из стандартных тарифных планов. Фактически, серебряный тариф упирается в 5 часов технической поддержки. И этот пакет услуг является разовым. А суммарное количество часов тут 5 в неделю.

Платиновый тариф позволяет воспользоваться поддержкой в течение 10 часов ежемесячно, но не более чем 120 часов за 1 год. Кроме того, компания предлагает специального технического менеджера по работе с клиентами. А еще клиенты получают гарантированную помощь по будним дням (12-часовая смена).

Популяризация программы у мошенников

А вот теперь поговорим о том, какие есть последствия установки на компьютер утилиты Any Desk. Чисто технически, удаленный доступ к компьютеру может быть получен даже без этой программы. Важно понимать, что идеальных систем и сетей не существует. В теории, вы могли бы защитить свой компьютер полностью отключив его от любых сетей. Но в таком случае, вы не сможете им нормально пользоваться, ведь на подключении к сети Интернет, сейчас всё и базируется. На практике, даже отключенный от сети ПК не может быть защищен на 100 процентов. И речь даже не о том, что злоумышленник может:

- Украсть жесткий диск.

- Получить физический доступ к рабочей машине.

Вовсе нет, способов получения информации самыми нестандартными способами огромное количество. Тут надо привести простой пример банкоматов, где получение данных с компьютера (коим и является банкомат) это одна их сложных инженерных задач. Несмотря на то, что разработчики оборудования и сетей для банкоматов постоянно работают над протоколами безопасности, это не помогает.

Еще в 2009 году на одном из русскоязычных форумов, посвященных взлому разных программ и систем, появился целый "трактат" по подключению к банкомату.

И мы даже не говорим о том, что сами манипуляции с банкоматом средь бела дня это 100% внимание со стороны прохожих. Вовсе нет. Просто даже с развитием защищенных сетей в те времена, нашелся способ "врезки на ходу". Да, это задача для настоящих специалистов. Но никаких контрольных сигналов не хватило, чтобы защитить линии, соединяющие банкоматы с сетями управления. Фактически, врезаться "в банкомат" можно было достаточно простым способом. И налаживание процесса перехвата и подмены пакетов, не вызывало особых затруднений.

Поэтому, если вы рассчитываете на 100% безопасность, закройте эту статью прямо сейчас. 100 процентной безопасности не может вам никто гарантировать. Так уж устроен этот мир.

И теперь, самое время поговорить об аспекте злоупотреблений программой. Потому что мошенники всегда могут изобрести схему, которая позволит любую программу обратить против ее клиентов. Самый известный скандал был связан с Резервным банком Индии. Это случилось в 2019 году. Для понимания всей ситуации в целом, надо описать общую обстановку. Итак, уже начиная с 2016 года на территории Индии начнет активно развиваться система UPI. Это система для проведения транзакций с мобильного приложения. При помощи приложения через эту систему можно оплачивать еду, бензин на заправках и т.п.

И число злоумышленников, которые начали оборачивать удобство для всех, в убытки для отдельных граждан, начало увеличиваться в геометрической прогрессии.

В одной из публикаций за 2019 год Резервный Банк Индии начал предупреждать своих клиентов о том, что через приложение Any Desk могут украсть деньги. Более того, представители RBI прямым текстом призвали всех воздержаться от установки этой программы.

В пресс-релизе Резервного Банка Индии сообщили о том, что может быть сгенерирован 9-значный идентификационный код. После того как клиент передаст этот код злоумышленнику, тот сможет присоединиться к устройству клиента. Схема предельно простая, и отработана она не только на территории Индии, но и в России. А всё потому, что среднестатистический пользователь становится еще глупее и примитивнее. И связано это в первую очередь с тем, что доступность услуг начинает увеличиваться. Ничего с этим сделать к сожалению не получится.

Разумеется, через систему удаленного доступа злоумышленники начали воровать денежные средства. Все данные UPI тут же начали утекать в сеть. С банковских счетов начали уводить денежные средства. Просматривать OTP злоумышленники после подключения к устройству жертвы тоже могут. Следовательно, никакой защиты от злоумышленников у клиентов Резервного Банка Индии и пользователей системы UPI нет.

С нашей точки зрения, это очень странный подход. Банковская организация просто призвала бойкотировать обычное банковское приложение. И отчасти, вина разработчиков AnyDesk в этом просматривается. Ведь они могли бы ограничить возможности бесплатного использования. И при необходимости, они могли бы даже выставить список фильтров, для взаимодействия с банковскими приложениями.

Да, на практике, эта задача по сути очень сложна в исполнении. Потому что придется в таком случае ограничивать собственных пользователей. А ведь многие используют систему удаленного доступа как раз в качестве инструмента технической поддержки. Но вариантов решения проблемы на данный момент нет.

В теории, разработчики могут использовать систему регистрации всех клиентов. Ограничение на работу с приложениями для бесплатных версий программы, может помочь. А для коммерческих версий программы, придется вести отдельный реестр клиентов. На что тоже, не все согласятся. Да и не стоит забывать о том, что злоумышленники при желании, могут переписать саму утилиту и использовать ее в своих целях.

В общих чертах, отказ от одного приложения ни к чему не приведет. Потому что каналов удаленного доступа даже к смартфону, сейчас огромное количество. Лучше ситуации только у пользователей iOS, но это отдельная большая тема для разговора.

Еще один скандал

Годом ранее (в 2018) одна из японских компаний, работающих в сфере информационной безопасности, подготовила интересную публикацию, в которой опять упоминалась утилита Any Desk. Это к вопросу о том, что полностью подавить злоумышленников и сделать защищенную систему удаленного доступа на практике просто невозможно.

Правда японцы нашли кое-что интереснее, обычного взлома через удаленный доступ. Дело в том, что преступники начали использовать целую схему между:

- Утилитой удаленного доступа.

- Программой-вымогателем.

Схема работы предельно простая. Единственный момент, который японцам раскрыть не удалось, это пути проникновения вымогателя в систему. Впрочем, программы для вымогательства могут попасть в систему 100 разными способами, и какой-то конкретный обозначать нет смысла. После того как вредоносная программа попадает в систему, она автоматически запускает сразу несколько утилит. И одна из утилит, это как раз Any Desk.

И вот тут мы переходим еще к одному преимуществу Ани Деск, перед другими утилитами. Дело в том, что эта программа очень мало весит, но работает при этом очень быстро. К вопросу о том, в чем отличие анидеск от тимвивер. У последней программы куда более медленная скорость. И весит Тим Вивер гораздо больше.

Представители Any Desk на ранних этапах разработки презентовали малый вес клиентской утилиты как преимущество. Но в этом же и недостаток. Потому что теперь вирусное программное обеспечение может легко подгружать Ани Деск в скрытом режиме. И пользователь, который не имеет соответствующего опыта, даже не заметит, что происходит нечто нехорошее.

Ну а далее, реализуется стандартный сценарий. Важно понимать, что вредоносный вымогатель нужен лишь для интервенции. Иными словами, при помощи вируса осуществляется первоначальный "прорыв" на территорию вашего компьютера. После чего подгружается Ани Деск, и злоумышленник получает полную власть, над вашим компьютером.

А как же подтверждения, спросят некоторые. А подтверждать ничего не придется. Потому что злоумышленники уже давным-давно научились переписывать Any Desk. Всё происходит в скрытом режиме, вы ничего не заметите. Так как злоумышленник уже получил доступ к вашему ПК через интервенцию вредоносным файлом.

Более того, вредоносная программа-вымогатель работает не так, как обычные черви с баннерами, размещающиеся на сайтах сомнительного содержания. Вовсе нет, всё ещё хуже. Это вирус-шифровальщик.

Во-первых, стоит понимать, что вирус несет на себе не только коды для подгрузки Any Desk. Вовсе нет, после проникновения и налаживания канала для удаленного доступа, начинается шифровка всех файлов. Как показывает практика, на шифровку уходит около 1-2 дня. Если пользователь запускает компьютер 1 раз в сутки и использует его 4-5 часов.

Поначалу процесс шифрования не так заметен. Но впоследствии, даже ярлыки на вашем рабочем столе начинают превращаться в какой-то нечитаемый мусор. Важно понимать, что все копии оригинальных файлов удаляются сразу после шифровки. Таким образом, можно превратить весь массив информации просто в бесполезный нечитаемый мусор.

Да, отдельные энтузиасты публиковали материалы по дешифровке таких поврежденных файлов. Стоит понимать, что вирусописатели на месте тоже не сидят. Они постоянно совершенствуют своё "оружие". Финальной стадией работы вируса-вымогателя станет табличка на рабочем столе и названия файлов. Вам предлагают заплатить серьезную сумму денег. И в этом случае, преступник вернет все ваши данные. Платить ничего не стоит, практика показывает, что деньги уходят в никуда, а компьютер остается захваченным.

И роль утилиты Any Desk в том, что она используется как приложение прикрытия. Пока вирус шифрует все файлы, Ани Деск прикрывает его действия. Вот такая нехитрая схема, с которой столкнулись японские специалисты по кибербезопасности, была использована на миллионах ПК по всему миру.

И не надо винить разработчиков Ани Деск во всех смертных грехах. Потому что представители конкурирующей компании (Team Viewer) тоже столкнулись с этой проблемой.

Примитивная схема обмана через Any Desk

Используется Any Desk и черными брокерами. Клиенты, попадающие в лапы мошенников, не очень сообразительные. Мошенники тоже не отличаются интеллектом. Поэтому они просто маскируют Any Desk под клиентский терминал, для торговли на рынке. После чего, клиент устанавливает "подставной клиентский терминал" себе на компьютер. Дальше всё просто. Все данные крадутся. Все логины и пароли копируются. Иногда мошенники добираются и до интернет-банкинга. В этом случае у клиента со счёта уводят все денежные средства. Как показывает практика, не все черные брокеры даже маскируют Any Desk. В одном из предыдущих обзоров, мы уже упоминали об этом.

Важно! По всем вопросам, если не знаете, что делать и куда обращаться:

Звоните 8-800-777-32-63.

Бесплатная горячая юридическая линия.

Васильев Максим Викторович

Васильев Максим Викторович

Спросить быстрее, чем найти.

Спросить быстрее, чем найти.